En la era digital, cada clic, cada publicación en una red social, cada registro en un boletín oficial y cada foto compartida deja una huella indeleble. Este vasto océano de información, accesible públicamente, constituye la materia prima de una disciplina cada vez más crucial: la Inteligencia de Fuentes Abiertas, o OSINT (del inglés Open Source Intelligence). No se trata de espionaje ni de actividades ilícitas; OSINT es, en esencia, el arte y la ciencia de analizar sistemáticamente lo que ya es visible para todos, con el fin de transformarlo en conocimiento accionable.

A menudo, la percepción popular asocia la «inteligencia» con agencias gubernamentales y operaciones encubiertas. Sin embargo, como define el gigante tecnológico IBM, OSINT es simplemente el proceso de recopilación y análisis de información disponible públicamente. Su poder no reside en el acceso a secretos, sino en la capacidad de conectar puntos dispersos, identificar patrones y extraer conclusiones significativas del «ruido» digital que nos rodea.

Es una herramienta que ha trascendido el ámbito militar y gubernamental para convertirse en un recurso esencial en sectores tan diversos como la ciberseguridad, la seguridad corporativa, el periodismo de investigación y el análisis financiero.

¿Qué es OSINT? De datos crudos a inteligencia refinada

Definición y propósito

La Inteligencia de Fuentes Abiertas (OSINT) es el proceso metodológico de recopilar, evaluar y analizar información obtenida de fuentes de acceso público para producir inteligencia procesable. Según el Instituto Nacional de Ciberseguridad de España (INCIBE), OSINT se refiere al conocimiento recopilado a partir de fuentes de acceso público. Estas fuentes no se limitan a Internet; abarcan un espectro muy amplio que incluye medios de comunicación tradicionales (prensa, radio, televisión), publicaciones académicas, informes gubernamentales, datos geoespaciales (imágenes de satélite), y por supuesto, el vasto universo digital que comprende sitios web, redes sociales, foros, blogs y las capas más profundas de la red como la Deep y la Dark Web.

El propósito fundamental de OSINT, como señala el Instituto de Formación Continua de la Universidad de Barcelona, es obtener información útil de manera estructurada y legal. No se trata de una simple acumulación de datos, sino de un ciclo que transforma datos brutos y descontextualizados en inteligencia refinada. La «inteligencia» en este contexto es información que ha sido analizada, verificada y contextualizada para responder a una pregunta específica o para apoyar la toma de decisiones estratégicas.

Es la diferencia entre saber que «llovió ayer» (un dato) y entender que «la lluvia de ayer, combinada con la saturación del suelo de la semana pasada, aumenta el riesgo de deslizamientos en la zona X» (inteligencia).

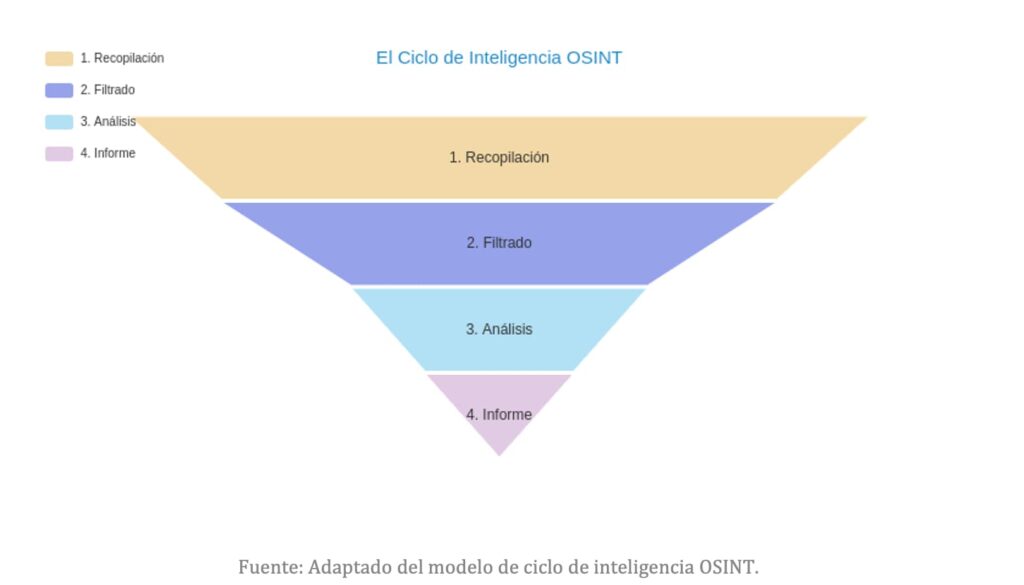

El framework del analista

Una investigación OSINT eficaz no es una búsqueda caótica, sino un proceso estructurado. Aunque existen diversas adaptaciones, el marco de trabajo generalmente sigue un ciclo de inteligencia de cuatro fases clave, como lo describe la firma de ciberseguridad SentinelOne. Este ciclo asegura que el análisis sea sistemático, riguroso y orientado a objetivos.

- Recopilación y Agregación de Datos: Es la fase inicial de búsqueda y extracción de información. Comienza con la definición de objetivos claros y palabras clave. Los analistas utilizan una combinación de búsquedas manuales y herramientas automatizadas para rastrear una amplia gama de fuentes: motores de búsqueda, redes sociales, registros de dominio (DNS), bases de datos de credenciales filtradas, foros públicos, etc. El objetivo es lanzar una red amplia para capturar todos los datos potencialmente relevantes.

- Filtrado y Normalización: La información recopilada en la primera fase suele ser masiva, desestructurada y «ruidosa«. Puede presentarse en múltiples formatos (HTML, JSON, CSV, texto plano). En esta etapa, el analista o los scripts automatizados limpian los datos: eliminan entradas duplicadas, corrigen formatos, extraen entidades clave (nombres, correos, IPs) y descartan la información irrelevante. Este paso es crucial para transformar el caos de datos en un conjunto de información manejable y coherente.

- Correlación y Análisis: Aquí reside el verdadero corazón de la inteligencia. Con los datos limpios y normalizados, el analista comienza a buscar conexiones. ¿Aparece el mismo nombre de usuario en un foro de hacking y en un perfil de LinkedIn? ¿La misma dirección IP se utiliza para registrar varios dominios sospechosos? En esta fase, se combinan el conocimiento del dominio específico (por ejemplo, tácticas de ciberdelincuentes) con el análisis de datos para construir hipótesis y descubrir patrones que no son evidentes a primera vista. La inteligencia artificial y el machine learning son cada vez más utilizados para detectar anomalías y agrupaciones en grandes volúmenes de datos.

- Informes y Recomendaciones Prácticas: La inteligencia solo es útil si se comunica de manera efectiva y conduce a la acción. En la fase final, los hallazgos se consolidan en un informe claro y conciso. Este informe no solo presenta los hechos descubiertos, sino que también ofrece una evaluación de su significado y proporciona recomendaciones prácticas. Por ejemplo, podría sugerir parchear una vulnerabilidad descubierta, bloquear una lista de dominios maliciosos o alertar a un ejecutivo sobre una posible amenaza a su reputación. Esto asegura que OSINT no sea una disciplina meramente académica, sino una herramienta estratégica para la gestión de riesgos y la toma de decisiones.

Aplicaciones Versátiles

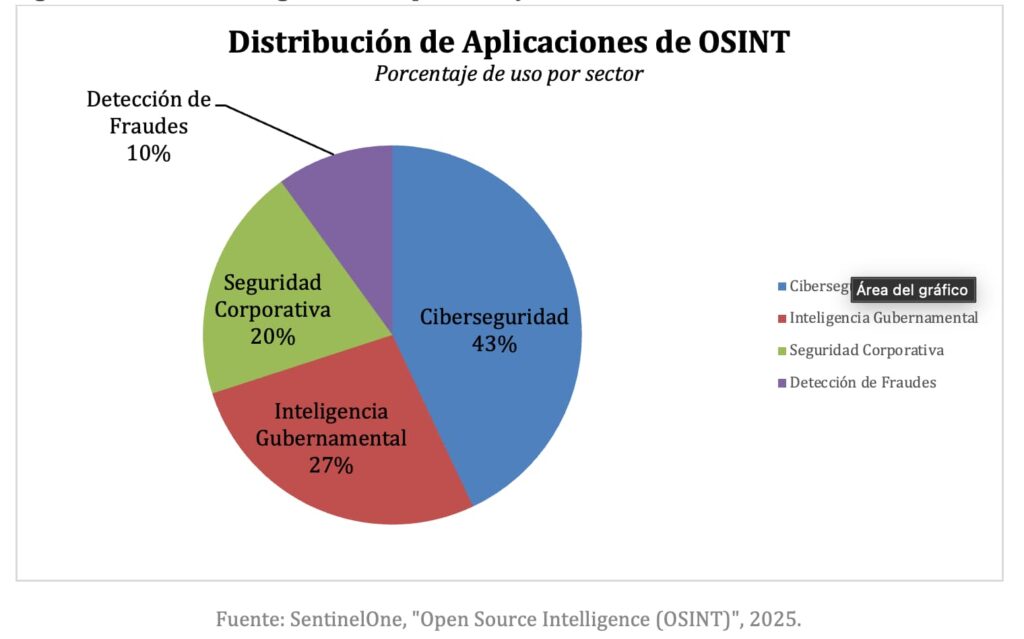

La flexibilidad y el bajo costo relativo de OSINT han democratizado su uso. Originalmente dominio de agencias militares y de inteligencia, hoy es una herramienta indispensable en múltiples sectores. Un informe de SentinelOne estima que su uso se distribuye principalmente entre la ciberseguridad, la inteligencia gubernamental, la seguridad corporativa y la detección de fraudes.

Algunos de los campos de aplicación más destacados incluyen:

- Ciberseguridad: Los equipos de seguridad utilizan OSINT para la caza de amenazas (threat hunting), monitorizando foros de hackers en busca de credenciales filtradas o menciones de su organización. En las pruebas de penetración (pentesting), la fase de reconocimiento se basa casi por completo en OSINT para mapear la superficie de ataque de un objetivo sin alertar a sus sistemas de defensa.

- Seguridad Corporativa: Las empresas emplean OSINT para proteger su marca, detectar campañas de desinformación, analizar tendencias de mercado, evaluar a proveedores y proteger a sus ejecutivos (C-Level) mediante el análisis de su exposición pública.

- Investigación Periodística y Verificación de Hechos: Periodistas de investigación utilizan técnicas OSINT para corroborar información, rastrear la procedencia de imágenes o vídeos (geolocalización) y descubrir conexiones entre personas y empresas en casos de corrupción o crimen organizado.

- Aplicación de la Ley (Law Enforcement): Las agencias policiales usan OSINT para identificar sospechosos, rastrear sus redes de contactos a través de perfiles sociales y recopilar pruebas en investigaciones criminales, siempre dentro de un estricto marco legal.

- Análisis Financiero y Detección de Fraude: En el sector bancario, OSINT ayuda a verificar la identidad de los clientes (KYC – Know Your Customer), analizar la reputación de empresas antes de una inversión y detectar redes de fraude o lavado de dinero.

Las herramientas OSINT

El analista de OSINT cuenta con un vasto arsenal de herramientas que automatizan y agilizan el proceso de recopilación y análisis. Sin embargo, es fundamental entender que ninguna herramienta es una «bala de plata». La verdadera inteligencia no proviene de la herramienta en sí, sino de la habilidad del analista para combinar sus resultados, interpretar los datos en su contexto y conectar los puntos. Como advierte OpenWebinars, el gran poder del OSINT reside en el análisis de los datos recolectados. A continuación, se presenta una clasificación de algunas de las herramientas más populares por su funcionalidad.

Motores de búsqueda avanzada

Son el punto de partida de casi toda investigación. Más allá de una simple búsqueda, el uso de operadores avanzados puede refinar drásticamente los resultados.

Google Dorks (Google Hacking): No es una herramienta, sino una técnica que utiliza operadores de búsqueda avanzada de Google para encontrar información específica que no es fácilmente visible. Por ejemplo, `filetype:pdf site:gob.es «;confidencial»` podría revelar documentos PDF sensibles indexados por error en sitios gubernamentales. Es una técnica fundamental para auditorías de seguridad y descubrimiento de información expuesta.

Análisis de infraestructura y redes

Estas herramientas se centran en la huella digital técnica de una organización o individuo.

- Shodan: A menudo llamado «el motor de búsqueda de los dispositivos conectados a Internet«. A diferencia de Google, que indexa contenido web, Shodan localiza servidores, webcams, routers, sistemas de control industrial (ICS) y dispositivos de IoT. Permite a los analistas identificar puertos abiertos, servicios en ejecución y vulnerabilidades conocidas sin interactuar directamente con el objetivo.

- SpiderFoot: Es una herramienta de automatización de reconocimiento que integra más de 200 módulos. Según Wiz.io, puede recopilar información sobre direcciones IP, dominios, subdominios, correos electrónicos y nombres de usuario, correlacionando datos de cientos de fuentes públicas para mapear la superficie de ataque de un objetivo.

Análisis de personas y redes sociales (SOCMINT)

La Inteligencia de Redes Sociales (SOCMINT) es una subdisciplina de OSINT centrada en la información compartida en estas plataformas.

- Maltego: Es una de las herramientas de visualización más potentes y populares. Cibergy la destaca por su capacidad para crear gráficos que mapean las relaciones entre diferentes entidades: personas, empresas, perfiles sociales, direcciones de correo, dominios, etc. Transforma listas de datos en mapas de conexiones intuitivos, facilitando la identificación de vínculos ocultos.

- Sherlock / Maigret: Estas herramientas de línea de comandos se especializan en una tarea: encontrar perfiles de usuario en cientos de redes sociales y sitios web a partir de un único alias o nombre de usuario. Son útiles para rastrear la presencia online de una persona, aunque pueden generar un alto número de falsos positivos que el analista debe verificar.

- Pimeyes: Un motor de búsqueda de reconocimiento facial. Permite subir una foto de una persona y buscar imágenes públicamente disponibles en Internet donde aparezca esa cara. Su uso plantea importantes consideraciones éticas y de privacidad, pero es una herramienta poderosa para la gestión de la reputación y la privacidad.

Monitorización de la Dark Web y fugas de datos

Una parte crucial de la ciberseguridad es saber si los datos de una organización han sido comprometidos y están a la venta en los rincones más oscuros de la red.

- DarkOwl Vision / KELA Cyber: Son plataformas comerciales que se especializan en indexar contenido de la Dark Web, incluyendo mercados ilícitos, foros de hacking y sitios de filtración de datos (leak sites). Permiten a las empresas monitorizar proactivamente si sus credenciales, datos de clientes o propiedad intelectual están siendo discutidos o vendidos.

- HaveIbeenPwned: Creada por el experto en seguridad Troy Hunt, es una herramienta gratuita y de gran prestigio. Permite a cualquier persona verificar si su dirección de correo electrónico o contraseña ha sido comprometida en alguna de las miles de brechas de datos conocidas. Es un primer paso esencial para la higiene digital tanto personal como corporativa.

Análisis Geoespacial

Estas herramientas se centran en la inteligencia de localización a partir de imágenes y otros datos.

Geospy: Es una plataforma que, según reseñas especializadas, utiliza inteligencia artificial para analizar imágenes y datos públicos con el fin de geolocalizar lugares, personas o eventos. Es ampliamente utilizada en periodismo de investigación (por ejemplo, para verificar la ubicación de un conflicto armado a partir de un vídeo) y en la gestión de crisis.

Interesante lo de OSINT, nunca había escuchado el término pero tiene sentido. Datos crudos a inteligencia refinada, me gusta cómo suena eso. Pero no me queda claro, ¿cualquiera puede aplicarlo o se necesita algún tipo de formación especial? Es que no sé, siento que puede ser complicado el tema.

¿OSINT? Nunca había oído hablar de eso. Parece que es la forma en que los analistas convierten datos crudos en algo más digerible, ¿no? Me pregunto cómo se aplica esto en la vida real, más allá de la teoría. ¿Alguien puede poner algún ejemplo? Por cierto, el framework del analista me ha dejado un poco perdido… será que es tarde y ya no me entero de nada. Bueno, será mejor que lo deje para mañana.

Interesante esto del OSINT, nunca había escuchado hablar de ello. Pero vamos a ver, ¿entonces es como una forma de reunir información de fuentes públicas para hacer análisis estratégicos, no? Me parece que puede tener muchas aplicaciones, sobre todo en el mundo de los negocios. Aunque no termino de entender muy bien el framework del analista, ¿alguien podría explicarlo un poco más?

Este artículo me ha dejado con algunas preguntas, la verdad. Me he quedado un poco perdido con eso del framework del analista. No sé si es por falta de ejemplos prácticos o qué, pero no me ha quedado claro cómo se aplica eso en la vida real. ¿Alguien puede darme una explicación más sencilla? Por otro lado, el tema de OSINT me parece super interesante, nunca había oído hablar de eso antes.

Vaya, así que OSINT es transformar datos públicos en inteligencia estratégica, interesante… Pero, ¿no es eso básicamente lo que hacen los periodistas? Claro que ellos no usan un framework del analista, supongo. Me pregunto cuánto tiempo se necesita para dominar esto. Y, ¿cómo se aplica en la vida cotidiana? En fin, cosas que me rondan la cabeza…

Interesante esto de la OSINT, nunca me había parado a pensar en la cantidad de datos públicos que hay disponibles y la manera de convertirlos en algo útil. ¿Pero cómo se garantiza que la información recolectada es fiable? No me queda claro ese punto. Me pregunto si hay algún tipo de filtro o cosa así. Bueno, sea lo que sea, el tema es más complejo de lo que parece a primera vista.

Interesante todo lo que proponen sobre OSINT. Aunque me quedó una duda, ¿cómo aseguramos que los datos recopilados sean confiables? No sé, me parece que hay un riesgo ahí de interpretar mal la información. Igual estoy equivocado, pero eso me hizo ruido. Si alguien tiene una idea sobre esto, estoy abierto a sugerencias.

Bueno, este tema de OSINT me ha dejado un poco confuso la verdad. Me pregunto, ¿cómo es que se transforman estos datos crudos en algo útil? Y también, ¿cómo garantizamos que la información recopilada sea confiable? En fin, parece que el framework del analista tiene mucho que ver en todo este proceso, pero no me queda muy claro. Igual necesito leer un poco más sobre esto.

Vaya, no sabía que OSINT era tan versátil. Me parece curioso cómo se puede pasar de datos crudos a información refinada, eso sí que es eficiencia. Eso de El framework del analista aún no me queda claro, ¿alguien podría explicarlo un poco más? Y bueno, aún me cuesta ver las aplicaciones prácticas de todo esto, pero igual es porque es la primera vez que escucho sobre el tema.

Vaya, nunca había oído hablar de OSINT antes. Así que básicamente es convertir datos públicos en información estratégica, ¿no? Parece un proceso bastante complicado, eso de pasar de datos crudos a inteligencia refinada. Pero supongo que en el mundo actual, donde la información es poder, tiene mucho sentido. ¿Y este framework del analista del que hablan, es algo que cualquiera puede aprender a usar?

¿Qué es OSINT? De datos crudos a inteligencia refinada me ha hecho pensar bastante. Nunca me había parado a pensar en el trabajo que conlleva convertir todos esos datos en algo útil, pero veo que es esencial hoy en día. Aunque no me queda claro, ¿qué es exactamente ese framework del analista? ¿Es un software o algo así? Y sobre las Aplicaciones Versátiles, ¿son aplicaciones de móvil o se refiere a otro tipo de aplicaciones? Igual me lío un poco con estos términos técnicos.

Vaya, interesante lo de OSINT. Si lo entiendo bien, es convertir datos públicos en algo útil, ¿no? Aunque no acabo de pillar bien el framework del analista, ¿es como un método para procesar la información? Me parece que tiene muchas aplicaciones prácticas, pero me queda la duda de cómo se implementa en el día a día.